Welche Art von Verschlüsselungsprotokollen wird zur Sicherung der AV-Lösung verwendet?

Angesichts der zunehmenden Zahl von Cyberangriffen auf Unternehmen und Privatpersonen ist es wichtiger denn je, über eine zuverlässige und sichere Antivirenlösung zu verfügen. Ein entscheidender Aspekt jeder AV-Lösung ist das Verschlüsselungsprotokoll, das zum Schutz der von ihr verarbeiteten und gespeicherten Daten verwendet wird. In diesem Artikel befassen wir uns mit den verschiedenen Arten von Verschlüsselungsprotokollen, die üblicherweise in AV-Lösungen verwendet werden, und mit ihrer Wirksamkeit beim Schutz Ihrer Daten.

Inhaltsübersicht

Einführung in Verschlüsselungsprotokolle in AV-Lösungen

Verschlüsselungsprotokolle sind mathematische Algorithmen, die zum Ver- und Entschlüsseln von Daten verwendet werden, um sie vor unbefugtem Zugriff zu schützen. In AV-Lösungen wird die Verschlüsselung verwendet, um sensible Daten wie Benutzeranmeldeinformationen, Virendefinitionen und Updates zu schützen. Verschlüsselungsprotokolle stellen sicher, dass die zwischen der AV-Lösung und anderen Systemen übertragenen Daten sicher sind und nicht von unbefugten Personen eingesehen werden können.

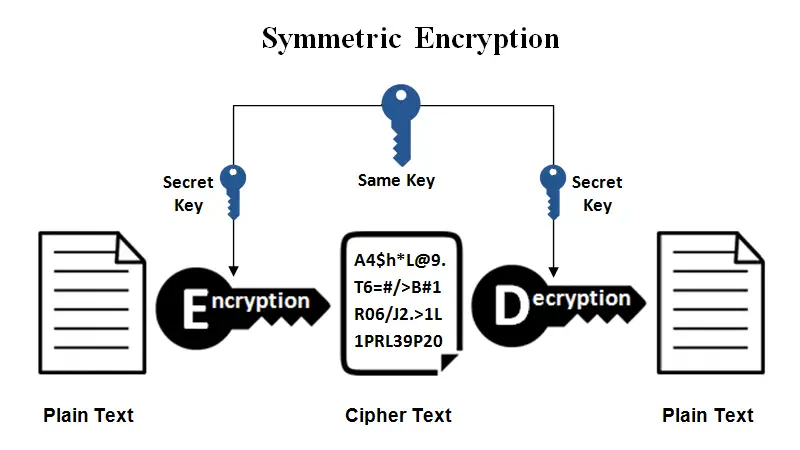

Symmetrische Verschlüsselung

Die symmetrische Verschlüsselung ist das am häufigsten verwendete Verschlüsselungsprotokoll in AV-Lösungen. Es verwendet denselben Schlüssel zum Ver- und Entschlüsseln der Daten, was es schnell und effizient macht. Allerdings bedeutet dies auch, dass bei einer Kompromittierung des Schlüssels alle verschlüsselten Daten leicht zugänglich sind.

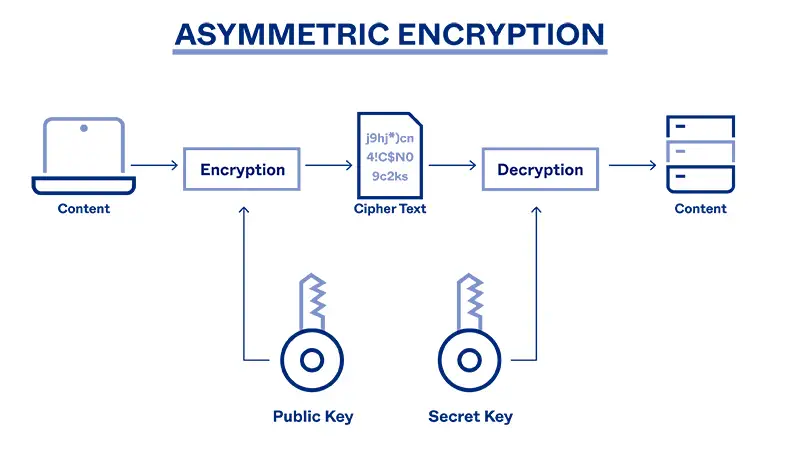

Asymmetrische Verschlüsselung

Bei der asymmetrischen Verschlüsselung werden zwei verschiedene Schlüssel verwendet, einer zur Verschlüsselung der Daten, der andere zu ihrer Entschlüsselung. Der Verschlüsselungsschlüssel ist öffentlich, während der Entschlüsselungsschlüssel privat ist, was sie sicherer macht als die symmetrische Verschlüsselung. Die asymmetrische Verschlüsselung wird häufig bei digitalen Signaturen verwendet, bei denen der private Schlüssel zum Signieren der Daten und der öffentliche Schlüssel zum Überprüfen der Signatur verwendet wird.

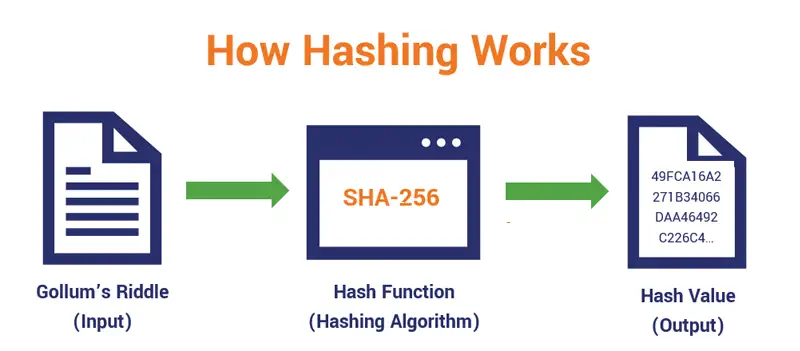

Hashing

Hashing ist ein einseitiges Verschlüsselungsprotokoll, das zur Sicherung von Daten durch Umwandlung in eine Zeichenkette fester Länge verwendet wird. Hashing wird häufig zum Speichern von Benutzerpasswörtern in AV-Lösungen verwendet. Wenn ein Benutzer ein Kennwort erstellt, wird es gehasht und in der Datenbank der AV-Lösung gespeichert. Wenn sich der Benutzer anmeldet, wird das von ihm eingegebene Kennwort gehasht und mit dem gespeicherten Hash verglichen.

SSL/TLS-Verschlüsselung

Secure Socket Layer (SSL) und Transport Layer Security (TLS) sind Verschlüsselungsprotokolle, die üblicherweise zur Sicherung von Datenübertragungen über das Internet verwendet werden. SSL und TLS verwenden asymmetrische Verschlüsselung, um eine sichere Verbindung zwischen dem Client und dem Server herzustellen. SSL und TLS werden häufig in AV-Lösungen verwendet, um Updates und Virendefinitionen zu sichern.

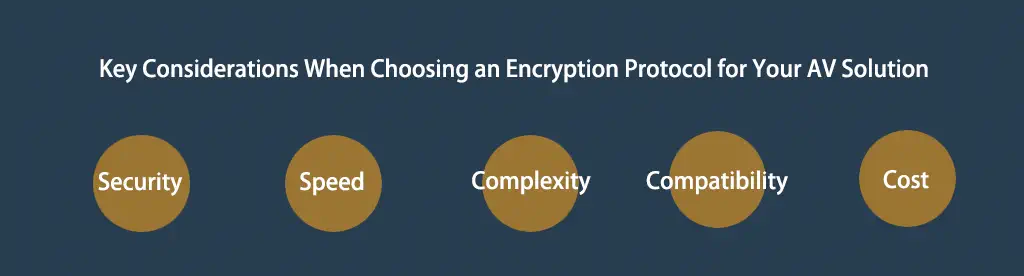

Wichtige Überlegungen bei der Auswahl eines Verschlüsselungsprotokolls für Ihre AV-Lösung

-

Sicherheit

Bei der Auswahl eines Verschlüsselungsprotokolls steht die Sicherheit im Vordergrund. Sie wollen sicherstellen, dass das von Ihnen gewählte Protokoll stark genug ist, um Ihre sensiblen Daten vor unbefugtem Zugriff zu schützen. -

Geschwindigkeit

Ein weiterer wichtiger Aspekt ist die Geschwindigkeit. Die Verschlüsselung kann die AV-Lösung verlangsamen, insbesondere wenn der Verschlüsselungsalgorithmus komplex ist. Daher ist es wichtig, ein Verschlüsselungsprotokoll zu wählen, das schnell und effizient ist. -

Komplexität

Ein weiterer Aspekt ist die Komplexität des Verschlüsselungsprotokolls. Einige Verschlüsselungsprotokolle sind komplexer als andere, so dass sie schwieriger zu implementieren und zu verwalten sind. -

Kompatibilität

Kompatibilität ist ein weiterer wichtiger Aspekt bei der Auswahl eines Verschlüsselungsprotokolls. Sie sollten sicherstellen, dass das von Ihnen gewählte Protokoll mit Ihren vorhandenen Systemen und Geräten kompatibel ist. -

Kosten

Schließlich spielen auch die Kosten eine Rolle. Einige Verschlüsselungsprotokolle sind teurer als andere, und Sie sollten sicherstellen, dass das von Ihnen gewählte Protokoll in Ihr Budget passt.

Best Practices für die Implementierung von Verschlüsselung in Ihrer AV-Lösung

-

Wählen Sie das richtige Verschlüsselungsprotokoll

Wählen Sie ein Verschlüsselungsprotokoll, das stark genug ist, um Ihre sensiblen Daten zu schützen, aber auch schnell, effizient und mit Ihren bestehenden Systemen kompatibel ist. -

Zwei-Faktoren-Authentifizierung verwenden

Die Zwei-Faktor-Authentifizierung bietet eine zusätzliche Sicherheitsebene, indem sie von den Benutzern zwei Formen der Identifizierung verlangt, z. B. ein Passwort und ein Sicherheits-Token. -

Regelmäßige Updates durchführen

Regelmäßige Updates Ihrer AV-Lösung und Verschlüsselungsprotokolle sind unerlässlich, um sicherzustellen, dass sie auf dem neuesten Stand sind und vor neuen Bedrohungen schützen können. -

Schulung Ihrer Mitarbeiter

Schulen Sie Ihre Mitarbeiter über die Bedeutung der Verschlüsselung und deren effektive Nutzung. Dies kann dazu beitragen, versehentliche Datenschutzverletzungen zu verhindern und sicherzustellen, dass Ihre AV-Lösung richtig eingesetzt wird. -

Überwachen Sie Ihre Systeme

Überprüfen Sie regelmäßig Ihre AV-Lösung und Verschlüsselungsprotokolle, um sicherzustellen, dass sie korrekt funktionieren und keine Schwachstellen aufweisen, die von Hackern ausgenutzt werden könnten.

Schlussfolgerung

Verschlüsselungsprotokolle spielen eine entscheidende Rolle bei der Sicherung von AV-Lösungen. Die symmetrische Verschlüsselung ist schnell und effizient, aber nicht so sicher wie die asymmetrische Verschlüsselung. Die asymmetrische Verschlüsselung ist sicherer, aber langsamer und komplexer. Hashing wird verwendet, um Passwörter sicher zu speichern, während SSL/TLS-Verschlüsselung verwendet wird, um über das Internet übertragene Daten zu sichern. Die Kenntnis der verschiedenen Arten von Verschlüsselungsprotokollen, die in AV-Lösungen verwendet werden, kann Ihnen helfen, die richtige Lösung für Ihre geschäftlichen oder privaten Anforderungen zu wählen.

FAQ

Die Verschlüsselung kann Hackern zwar den Zugriff auf Daten erschweren, ist aber nicht narrensicher. Geschickte Hacker können verschiedene Techniken anwenden, um die Verschlüsselung zu umgehen und auf Daten zuzugreifen.

Die Verschlüsselung kann die AV-Lösung verlangsamen, insbesondere wenn der Verschlüsselungsalgorithmus komplex ist. Moderne Verschlüsselungsprotokolle sind jedoch darauf ausgelegt, schnell und effizient zu sein.

Nein, die asymmetrische Verschlüsselung ist sicherer als die symmetrische, weil sie zwei verschiedene Schlüssel verwendet.

Nein, Verschlüsselung kann nicht vor allen Cyberangriffen schützen. Sie ist nur eine der vielen Sicherheitsmaßnahmen, die zum Schutz vor Cyber-Bedrohungen ergriffen werden sollten.

Ja, die Verschlüsselung kann auf alle Arten von Daten angewendet werden, einschließlich Benutzeranmeldedaten, Virendefinitionen und Updates.

Andere lesen auch den folgenden Artikel

Möchten Sie mehr über die audiovisuellen Lösungen erfahren?